Даже самые модные ИТ-термины надо употреблять к месту и максимально корректно. Хотя бы для того, чтобы не вводить в заблуждение потребителей. Относить себя к производителям DLP-решений определенно вошло в моду. К примеру, на недавней выставке CeBIT-2008 надпись “DLP solution” нередко можно было лицезреть на стендах производителей не только малоизвестных в мире антивирусов и прокси-серверов, но даже брандмауэров. Иногда возникало ощущение, что за следующим углом можно будет увидеть какой-нибудь CD ejector (программа, управляющая открыванием привода CD) с гордым лозунгом корпоративного DLP-решения. И, как это ни странно, каждый из таких производителей, как правило, имел более или менее логичное объяснение такому позиционированию своего продукта (естественно, помимо желания получить “гешефт” от модного термина).

Прежде чем рассматривать рынок производителей DLP-систем и его основных игроков, следует определиться с тем, что же мы будем подразумевать под DLP-системой. Попыток дать определение этому классу информационных систем было много: ILD&P — Information Leakage Detection & Prevention (“выявление и предотвращение утечек информации”, термин был предложен IDC в 2007 г.), ILP - Information Leakage Protection (“защита от утечек информации”, Forrester, 2006 г.), ALS - Anti-Leakage Software (“антиутечное ПО”, E&Y), Content Monitoring and Filtering (CMF, Gartner), Extrusion Prevention System (по аналогии с Intrusion-prevention system).

Но в качестве общеупотребительного термина всё же утвердилось название DLP - Data Loss Prevention (или Data Leak Prevention, защита от утечек данных), предложенная в 2005 г. В качестве русского (скорее не перевода, а аналогичного термина) было принято словосочетание “системы защиты конфиденциальных данных от внутренних угроз”. При этом под внутренними угрозами понимаются злоупотребления (намеренные или случайные) со стороны сотрудников организации, имеющих легальные права доступа к соответствующим данным, своими полномочиями.

Наиболее стройные и непротиворечивые критерии принадлежности к DLP-системам были выдвинуты исследовательским агентством Forrester Research в ходе их ежегодного исследования данного рынка. Они предложили четыре критерия, в соответствии с которыми систему можно отнести к классу DLP. 1.

Многоканальность. Система должна быть способна осуществлять мониторинг нескольких возможных каналов утечки данных. В сетевом окружении это как минимум e-mail, Web и IM (instant messengers), а не только сканирование почтового трафика или активности базы данных. На рабочей станции - мониторинг файловых операций, работы с буфером обмена данными, а также контроль e-mail, Web и IM. 2.

Унифицированный менеджмент. Система должна обладать унифицированными средствами управления политикой информационной безопасности, анализом и отчетами о событиях по всем каналам мониторинга. 3.

Активная защита. Система должна не только обнаруживать факты нарушения политики безопасности, но и при необходимости принуждать к ее соблюдению. К примеру, блокировать подозрительные сообщения. 4.

Исходя из этих критериев, в 2008 г. для обзора и оценки агентство Forrester отобрало список из 12 производителей программного обеспечения (ниже они перечислены в алфавитном порядке, при этом в скобках указано название компании, поглощенной данным вендором в целях выхода на рынок DLP-cистем):

- Code Green;

- InfoWatch;

- McAfee (Onigma);

- Orchestria;

- Reconnex;

- RSA/EMC (Tablus);

- Symantec (Vontu);

- Trend Micro (Provilla);

- Verdasys;

- Vericept;

- Websense (PortAuthority);

- Workshare.

На сегодняшний день из вышеупомянутых 12 вендоров на российском рынке в той или иной степени представлены только InfoWatch и Websense. Остальные либо вообще не работают в России, либо только анонсировали свои намерения о начале продаж DLP-решений (Trend Micro).

Рассматривая функциональность DLP-систем, аналитики (Forrester, Gartner, IDC) вводят категоризацию объектов защиты - типов информационных объектов подлежащих мониторингу. Подобная категоризация позволяет в первом приближении оценить область применения той или иной системы. Выделяют три категории объектов мониторинга.

1. Data-in-motion (данные в движении) - сообщения электронной почты, интернет-пейджеров, сетей peer-to-peer, передача файлов, Web-трафик, а также другие типы сообщений, которые можно передавать по каналам связи. 2. Data-at-rest (хранящиеся данные) - информация на рабочих станциях, лаптопах, файловых серверах, в специализированных хранилищах, USB-устройствах и других типах устройств хранения данных.

3. Data-in-use (данные в использовании) - информация, обрабатываемая в данный момент.

В настоящий момент на нашем рынке представлено около двух десятков отечественных и зарубежных продуктов, обладающих некоторыми свойствами DLP-cистем. Краткие сведения о них в духе приведенной выше классификации, перечислены в табл. 1 и 2. Также в табл. 1 внесен такой параметр, как “централизованное хранилище данных и аудит”, подразумевающий возможность системы сохранять данные в едином депозитарии (для всех каналов мониторинга) для их дальнейшего анализа и аудита. Этот функционал приобретает в последнее время особенную значимость не только в силу требований различных законодательных актов, но и в силу популярности у заказчиков (по опыту реализованных проектов). Все сведения, содержащиеся в этих таблицах, взяты из открытых источников и маркетинговых материалов соответствующих компаний.

Исходя из приведенных в таблицах 1 и 2 данных можно сделать вывод, что на сегодня в России представлены только три DLP-системы (от компаний InfoWatch, Perimetrix и WebSence). К ним также можно отнести недавно анонсированный интегрированный продукт от “Инфосистемы Джет” (СКВТ+СМАП), так как он будет покрывать несколько каналов и иметь унифицированный менеджмент политик безопасности.

Говорить о долях рынка этих продуктов в России довольно сложно, поскольку большинство упомянутых производителей не раскрывают объемов продаж, количество клиентов и защищенных рабочих станций, ограничиваясь только маркетинговой информацией. Точно можно сказать лишь о том, что основными поставщиками на данный момент являются:

- системы “Дозор”, присутствующие на рынке с 2001 г.;

- продукты InfoWatch, продающиеся с 2004 г.;

- WebSense CPS (начал продаваться в России и во всем мире в 2007 г.);

- Perimetrix (молодая компания, первая версия продуктов которой анонсирована на ее сайте на конец 2008 г.).

В заключение хотелось бы добавить, что принадлежность или нет к классу DLP-систем, не делает продукты хуже или лучше - это просто вопрос классификации и ничего более.

| Компания | Продукт | Возможности продукта | |||

|---|---|---|---|---|---|

| Защита “данных в движении” (data-in-motion) | Защита “данных в использовании” (data-in-use) | Защита “данных в хранении” (data-at-rest) | Централизованное хранилище и аудит | ||

| InfoWatch | IW Traffic Monitor | Да | Да | Нет | Да |

| IW CryptoStorage | Нет | Нет | Да | Нет | |

| Perimetrix | SafeSpace | Да | Да | Да | Да |

| Инфосистемы Джет | Дозор Джет (СКВТ) | Да | Нет | Нет | Да |

| Дозор Джет (СМАП) | Да | Нет | Нет | Да | |

| Смарт Лайн Инк | DeviceLock | Нет | Да | Нет | Да |

| SecurIT | Zlock | Нет | Да | Нет | Нет |

| SecrecyKeeper | Нет | Да | Нет | Нет | |

| SpectorSoft | Spector 360 | Да | Нет | Нет | Нет |

| Lumension Security | Sanctuary Device Control | Нет | Да | Нет | Нет |

| WebSense | Websense Content Protection | Да | Да | Да | Нет |

| Информзащита | Security Studio | Нет | Да | Да | Нет |

| Праймтек | Insider | Нет | Да | Нет | Нет |

| АтомПарк Софтваре | StaffCop | Нет | Да | Нет | Нет |

| СофтИнформ | SearchInform Server | Да | Да | Нет | Нет |

| Компания | Продукт | Критерий принадлежности к DLP системам | |||

|---|---|---|---|---|---|

| Многоканальность | Унифицированный менеджмент | Активная защита | Учет как содержания, так и контекста | ||

| InfoWatch | IW Traffic Monitor | Да | Да | Да | Да |

| Perimetrix | SafeSpace | Да | Да | Да | Да |

| “Инфосистемы Джет” | “Дозор Джет” (СКВТ) | Нет | Нет | Да | Да |

| “Дозор Джет” (СМАП) | Нет | Нет | Да | Да | |

| “Смарт Лайн Инк” | DeviceLock | Нет | Нет | Нет | Нет |

| SecurIT | Zlock | Нет | Нет | Нет | Нет |

| Smart Protection Labs Software | SecrecyKeeper | Да | Да | Да | Нет |

| SpectorSoft | Spector 360 | Да | Да | Да | Нет |

| Lumension Security | Sanctuary Device Control | Нет | Нет | Нет | Нет |

| WebSense | Websense Content Protection | Да | Да | Да | Да |

| “Информзащита” | Security Studio | Да | Да | Да | Нет |

| “Праймтек” | Insider | Да | Да | Да | Нет |

| “АтомПарк Софтваре” | StaffCop | Да | Да | Да | Нет |

| “СофтИнформ” | SearchInform Server | Да | Да | Нет | Нет |

| “Инфооборона” | “Инфопериметр” | Да | Да | Нет | Нет |

Эффективность бизнеса во многих случаях зависит от сохранения конфиденциальности, целостности и доступности информации. В настоящее время одной из наиболее актуальных угроз в области информационной безопасности (ИБ) является защита конфиденциальных данных от несанкционированных действий пользователей.

Это обусловлено тем, что большая часть традиционных средств защиты таких как антивирусы, межсетевые экраны (Firewall) и системы предотвращения вторжений (IPS) не способны обеспечить эффективную защиту от внутренних нарушителей (инсайдеров), целью которых может являться передача информации за пределы компании для последующего использования – продажи, передачи третьим лицам, опубликования в открытом доступе и т.д. Решить проблему случайных и умышленных утечек конфиденциальных данных, призваны системы предотвращения утечек данных (DLP — Data Loss Prevention)

.

Подобного рода системы создают защищенный «цифровой периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией выступает не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth, WiFi и т.д.

DLP-системы осуществляют анализ потоков данных, пересекающих периметр защищаемой информационной системы. При обнаружении в этом потоке конфиденциальной информации срабатывает активная компонента системы и передача сообщения (пакета, потока, сессии) блокируется. Выявление конфиденциальной информации в потоках данных осуществляется путем анализа содержания и выявления специальных признаков: грифа документа, специально введённых меток, значений хэш-функции из определенного множества и т.д.

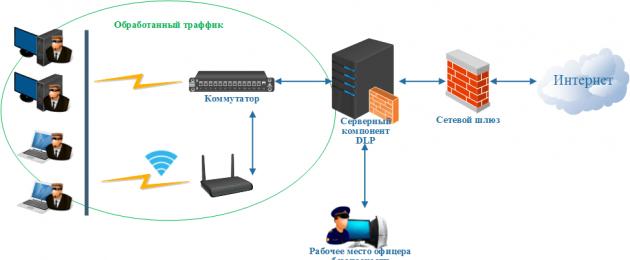

Современные DLP-системы обладают огромным количеством параметров и характеристик, которые обязательно необходимо учитывать при выборе решения для организации защиты конфиденциальной информации от утечек. Пожалуй, самым важным из них является используемая сетевая архитектура. Согласно этому параметру продукты рассматриваемого класса подразделяются на две большие группы: шлюзовые (рис. 1) и хостовые (рис. 2).

В первой группе используется единый сервер, на который направляется весь исходящий сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных.

Рис. 1. Функциональная схема шлюзового DLP-решения

Второй вариант основан на использовании специальных программ – агентов, которые устанавливаются на конечных узлах сети – рабочих станциях, серверах приложений и пр.

Рис. 2. Функциональная схема хостового DLP решения

В последнее время наблюдается стойкая тенденция к универсализации DLP-систем. На рынке уже не осталось или почти не осталось решений, которые можно было бы назвать сугубо хостовыми или шлюзовыми. Даже те разработчики, которые долгое время развивали исключительно какое-то одно направление, добавляют к своим решениям модули второго типа.

Причины перехода к универсализации DLP-решений две. Первая из них – разные области применения у систем разных типов. Как было сказано выше, хостовые

DLP-решения позволяют контролировать всевозможные локальные, а сетевые

– интернет-каналы утечки конфиденциальной информации. Основываясь на том, что в подавляющем большинстве случаев организация нуждается в полной защите, то ей нужно и то, и другое. Второй причиной универсализации являются некоторые технологические особенности и ограничения, которые не позволяют сугубо шлюзовым DLP-системам полностью контролировать все необходимые интернет-каналы.

Поскольку полностью запретить использование потенциально опасных каналов передачи данных не представляется возможным, то можно поставить их под контроль. Суть контроля заключается в мониторинге всей передаваемой информации, выявлении среди нее конфиденциальной и выполнение тех или иных операций, заданных политикой безопасности организации. Очевидно, что основной, наиболее важной и трудоемкой задачей является анализ данных. Именно от его качества зависит эффективность работы всей DLP-системы.

Методы анализа потоков данных для DLP

Задачу анализа потока данных с целью выявления конфиденциальной информации можно смело назвать нетривиальной. Поскольку поиск нужных данных осложнен множеством факторов, требующих учета. Поэтому, на сегодняшний день разработано несколько технологий для детектирования попыток передачи конфиденциальных данных. Каждая из них отличается от других своим принципом работы.

Условно все способы обнаружения утечек можно разделить на две группы. К первой относятся те технологии, которые основаны на анализе непосредственно самих текстов передаваемых сообщений или документов (морфологический и статистический анализы, шаблоны). По аналогии с антивирусной защитой их можно назвать проактивными. Вторую группу составляют реактивные способы (цифровые отпечатки и метки). Они определяют утечки по свойствам документов или наличию в них специальных меток.

Морфологический анализ

Морфологический анализ является одним из самых распространенных контентных способов обнаружения утечек конфиденциальной информации. Суть этого метода заключается в поиске в передаваемом тексте определенных слов и/или словосочетаний.

Главным преимуществом рассматриваемого метода является его универсальность. С одной стороны, морфологический анализ может использоваться для контроля любых каналов связи, начиная с файлов, копируемых на съемные накопители, и заканчивая сообщениями в ICQ, Skype, социальных сетях, а с другой – с его помощью могут анализироваться любые тексты и отслеживаться любая информация. При этом конфиденциальные документы не нуждаются в какой-либо предварительной обработке. А защита начинает действовать сразу после включения правил обработки и распространяется на все заданные каналы связи.

Основным недостатком морфологического анализа является относительно низкая эффективность определения конфиденциальной информации. Причем зависит она как от используемых в системе защиты алгоритмов, так и от качества семантического ядра, применяющегося для описания защищаемых данных.

Статистический анализ

Принцип работы статистических методов заключается в вероятностном анализе текста, который позволяет предположить его конфиденциальность или открытость. Для их работы обычно требуется предварительное обучение алгоритма. В ходе него вычисляется вероятность нахождения тех или иных слов, а также словосочетаний в конфиденциальных документах.

Преимуществом статистического анализа является его универсальность. При этом стоит отметить, что данная технология работает в штатном режиме только в рамках поддержания постоянного обучения алгоритма. Так, например, если в процессе обучения системе было предложено недостаточное количество договоров, то она не сможет определять факт их передачи. То есть качество работы статистического анализа зависит от корректности его настройки. При этом необходимо учитывать вероятностный характер данной технологии.

Регулярные выражения (шаблоны)

Суть метода такова: администратор безопасности определяет строковый шаблон конфиденциальных данных: количество символов и их тип (буква или цифра). После этого система начинает искать в анализируемых текстах сочетания, удовлетворяющие ему, и применять к найденным файлам или сообщениям указанные в правилах действия.

Главным преимуществом шаблонов является высокая эффективность обнаружения передачи конфиденциальной информации. Применительно к инцидентам случайных утечек она стремится к 100%. Случаи с преднамеренными пересылками сложнее. Зная о возможностях используемой DLP-системы, злоумышленник может противодействовать ей, в частности, разделяя символы различными символами. Поэтому используемые методы защиты конфиденциальной информации должны держаться в секрете.

К недостаткам шаблонов относится, в первую очередь, ограниченная сфера их применения. Они могут использоваться только для стандартизованной информации, например, для защиты персональных данных. Ещё одним минусом рассматриваемого метода является относительно высокая частота ложных срабатываний. Например, номер паспорта состоит из шести цифр. Но, если задать такой шаблон, то он будет срабатывать каждый раз, когда встретится 6 цифр подряд. А это может быть номер договора, отсылаемый клиенту, сумма и т.п.

Цифровые отпечатки

Под цифровым отпечатком в данном случае понимается целый набор характерных элементов документа, по которому его можно с высокой достоверностью определить в будущем. Современные DLP-решения способны детектировать не только целые файлы, но и их фрагменты. При этом можно даже рассчитать степень соответствия. Такие решения позволяют создавать дифференцированные правила, в которых описаны разные действия для разных процентов совпадения.

Важной особенностью цифровых отпечатков является то, что они могут использоваться не только для текстовых, но и для табличных документов, а также для изображений. Это открывает широкое поле для применения рассматриваемой технологии.

Цифровые метки

Принцип данного метода следующий: на выбранные документы накладываются специальные метки, которые видны только клиентским модулям используемого DLP-решения. В зависимости от их наличия система разрешает или запрещает те или иные действия с файлами. Это позволяет не только предотвратить утечку конфиденциальных документов, но и ограничить работу с ними пользователей, что является несомненным преимуществом данной технологии.

К недостаткам данной технологии относится, в первую очередь, ограниченность сферы её применения. Защитить с ее помощью можно только текстовые документы, причем уже существующие. На вновь создаваемые документы это не распространяется. Частично этот недостаток нивелируется способами автоматического создания меток, например, на основе набора ключевых слов. Однако данный аспект сводит технологию цифровых меток к технологии морфологического анализа, то есть, по сути, к дублированию технологий.

Другим недостатком технологии цифровых меток является легкость ее обхода. Достаточно вручную набрать текст документа в письме (не скопировать через буфер обмена, а именно набрать), и данный способ будет бессилен. Поэтому он хорош только в сочетании с другими методами защиты.

Основные функции DLP-систем:

Основный функции DLP-систем визуализированы на рисунке ниже (рис. 3)

- контроль передачи информации через Интернет с использованием E-Mail, HTTP, HTTPS, FTP, Skype, ICQ и других приложений и протоколов;

- контроль сохранения информации на внешние носители — CD, DVD, flash, мобильные телефоны и т.п.;

- защита информации от утечки путем контроля вывода данных на печать;

- блокирование попыток пересылки/сохранения конфиденциальных данных, информирование администраторов ИБ об инцидентах, создание теневых копий, использование карантинной папки;

- поиск конфиденциальной информации на рабочих станциях и файловых серверах по ключевым словам, меткам документов, атрибутам файлов и цифровым отпечаткам;

- предотвращение утечек информации путем контроля жизненного цикла и движения конфиденциальных сведений.

Рис. 3. Основные функции DLP систем

Защита конфиденциальной информации в DLP-системе осуществляется на трех уровнях:

1 уровень — Data-in-Motion – данные, передаваемые по сетевым каналам:

- web (HTTP/HTTPS протоколы);

- службы мгновенного обмена сообщениями (ICQ, QIP, Skype, MSN и т.д.);

- корпоративная и личная почта (POP, SMTP, IMAP и т.д.);

- беспроводные системы (WiFi, Bluetooth, 3G и т.д.);

- ftp – соединения.

2 уровень — Data-at-Rest – данные, статично хранящиеся на:

- серверах;

- рабочих станциях;

- ноутбуках;

- системах хранения данных (СХД).

3 уровень — Data-in-Use – данные, используемые на рабочих станциях.

Система класса DLP включает в себя следующие компоненты:

- центр управления и мониторинга;

- агенты на рабочих станциях пользователей;

- сетевой шлюз DLP, устанавливаемый на Интернет-периметр.

В DLP-системах конфиденциальная информация может определяться по ряду различных признаков, а также различными способами, основными из них являются:

- морфологический анализ информации;

- статистический анализ информации;

- регулярные выражения (шаблоны);

- метод цифровых отпечатков;

- метод цифровых меток.

Внедрение DLP-систем давно стало уже не просто модой, а необходимостью, ведь утечка конфиденциальных данных может привести к огромному ущербу для компании, а главное оказать не одномоментное, а длительное влияние на бизнес компании. При этом ущерб может носить не только прямой, но и косвенный характер. Потому что помимо основного ущерба, особенно в случае разглашения сведений об инциденте, Ваша компания «теряет лицо». Ущерб от потери репутации оценить в деньгах весьма и весьма сложно! А ведь конечной целью создания системы обеспечения безопасности информационных технологий, является предотвращение или минимизация ущерба (прямого или косвенного, материального, морального или иного), наносимого субъектам информационных отношений посредством нежелательного воздействия на информацию, ее носители и процессы обработки.

С егодня рынок DLP-систем является одним из самых быстрорастущих среди всех средств обеспечения информационной безопасности. Впрочем, отечественная ИБ-сфера пока не совсем успевает за мировыми тенденциями, в связи с чем у рынка DLP-систем в нашей стране есть свои особенности.

Что такое DLP и как они работают?

Прежде чем говорить о рынке DLP-систем, необходимо определиться с тем, что, собственно говоря, подразумевается, когда речь идёт о подобных решениях. Под DLP-системами принято понимать программные продукты, защищающие организации от утечек конфиденциальной информации. Сама аббревиатура DLP расшифровывается как Data Leak Prevention, то есть, предотвращение утечек данных.

Подобного рода системы создают защищенный цифровой «периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией должен быть не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д.

Поскольку DLP-система должна препятствовать утечкам конфиденциальной информации, то она в обязательном порядке имеет встроенные механизмы определения степени конфиденциальности документа, обнаруженного в перехваченном трафике. Как правило, наиболее распространены два способа: путём анализа специальных маркеров документа и путём анализа содержимого документа. В настоящее время более распространен второй вариант, поскольку он устойчив перед модификациями, вносимыми в документ перед его отправкой, а также позволяет легко расширять число конфиденциальных документов, с которыми может работать система.

«Побочные» задачи DLP

Помимо своей основной задачи, связанной с предотвращением утечек информации, DLP-системы также хорошо подходят для решения ряда других задач, связанных с контролем действий персонала.

Наиболее часто DLP-системы применяются для решения следующих неосновных для себя задач:

- контроль использования рабочего времени и рабочих ресурсов сотрудниками;

- мониторинг общения сотрудников с целью выявления «подковерной» борьбы, которая может навредить организации;

- контроль правомерности действий сотрудников (предотвращение печати поддельных документов и пр.);

- выявление сотрудников, рассылающих резюме, для оперативного поиска специалистов на освободившуюся должность.

За счет того, что многие организации полагают ряд этих задач (особенно контроль использования рабочего времени) более приоритетными, чем защита от утечек информации, возник целый ряд программ, предназначенных именно для этого, однако способных в ряде случаев работать и как средство защиты организации от утечек. От полноценных DLP-систем такие программы отличает отсутствие развитых средств анализа перехваченных данных, который должен производиться специалистом по информационной безопасности вручную, что удобно только для совсем небольших организаций (до десяти контролируемых сотрудников).

Технология DLP

Digital Light Processing (DLP) — передовая технология, изобретенная компанией Texas Instruments . Благодаря ей оказалось возможным создавать очень небольшие, очень легкие (3 кг — разве это вес?) и, тем не менее, достаточно мощные (более 1000 ANSI Lm) мультимедиапроекторы.

Краткая история создания

Давным-давно, в далекой галактике…

В 1987 году Dr. Larry J. Hornbeck изобрел цифровое мультизеркальное устройство (Digital Micromirror Device или DMD). Это изобретение завершило десятилетние исследования Texas Instruments в области микромеханических деформируемых зеркальных устройств (Deformable Mirror Devices или снова DMD). Суть открытия состояла в отказе от гибких зеркал в пользу матрицы жестких зеркал, имеющих всего два устойчивых положения.

В 1989 году Texas Instruments становится одной из четырех компаний, избранных для реализации «проекторной» части программы U.S. High-Definition Display, финансируемой управлением перспективного планирования научно-исследовательских работ (ARPA).

В мае 1992 года TI демонстрирует первую основанную на DMD систему, поддерживающую современный стандарт разрешения для ARPA.

High-Definition TV (HDTV) версия DMD на основе трех DMD высокого разрешения была показана в феврале 1994 года.

Массовые продажи DMD-чипов началиcь в 1995 году.

Технология DLP

Ключевым элементом мультимедиапроекторов, созданных по технологии DLP, является матрица микроскопических зеркал (DMD-элементов) из алюминиевого сплава, обладающего очень высоким коэффициентом отражения. Каждое зеркало крепится к жесткой подложке, которая через подвижные пластины соединяется с основанием матрицы. Под противоположными углами зеркал размещены электроды, соединенные с ячейками памяти CMOS SRAM. Под действием электрического поля подложка с зеркалом принимает одно из двух положений, отличающихся точно на 20° благодаря ограничителям, расположенным на основании матрицы.

Два этих положения соответствуют отражению поступающего светового потока соответственно в объектив и эффективный светопоглотитель, обеспечивающий надежный отвод тепла и минимальное отражение света.

Шина данных и сама матрица сконструированы так, чтобы обеспечивать до 60 и более кадров изображения в секунду с разрешением 16 миллионов цветов.

Матрица зеркал вместе с CMOS SRAM и составляют DMD-кристалл — основу технологии DLP.

Впечатляют небольшие размеры кристалла. Площадь каждого зеркала матрицы составляет 16 микрон и менее, а расстояние между зеркалами около 1 микрона. Кристалл, да и не один, легко помещается на ладони.

Всего, если Texas Instruments нас не обманывает, выпускаются три вида кристаллов (или чипов) c различными разрешениями. Это:

- SVGA: 848×600; 508,800 зеркал

- XGA: 1024×768 с черной апертурой (межщелевым пространством); 786,432 зеркал

- SXGA: 1280×1024; 1,310,720 зеркал

|

|

Итак, у нас есть матрица, что мы можем с ней сделать? Ну конечно, осветить ее световым потоком помощнее и поместить на пути одного из направлений отражений зеркал оптическую систему, фокусирующую изображение на экран. На пути другого направления разумным будет поместить светопоглотитель, чтобы ненужный свет не причинял неудобств. Вот мы уже и можем проецировать одноцветные картинки. Но где же цвет? Где яркость?

А вот в этом, похоже, и заключалось изобретение товарища Larry, речь о котором шла в первом абзаце раздела истории создания DLP. Если вы так и не поняли, в чем дело, — приготовьтесь, ибо сейчас с вами может случиться шок:), т. к. это само собой напрашивающееся элегантное и вполне очевидное решение является на сегодня самым передовым и технологичным в области проецирования изображения.

Вспомните детский фокус с вращающимся фонариком, свет от которого в некоторый момент сливается и превращается в светящийся круг. Эта шутка нашего зрения и позволяет окончательно отказаться от аналоговых систем построения изображения в пользу полностью цифровых. Ведь даже цифровые мониторы на последнем этапе имеют аналоговую природу.

Но что произойдет, если мы заставим зеркало с большой частотой переключаться из одного положения в другое? Если пренебречь временем переключения зеркала (а благодаря его микроскопическим размерам этим временем вполне можно пренебречь), то видимая яркость упадет не иначе как в два раза. Изменяя отношение времени, в течение которого зеркало находится в одном и другом положении, мы легко можем изменять и видимую яркость изображения. А так как частота циклов очень и очень большая, никакого видимого мерцания не будет и в помине. Эврика. Хотя ничего особенного, это всё давно известно:)

Ну, а теперь последний штрих. Если скорость переключения достаточно высока, то на пути светового потока мы можем последовательно помещать светофильтры и тем самым создавать цветное изображение.

Вот, собственно, и вся технология. Дальнейшее ее эволюционное развитие мы проследим на примере устройства мультимедиапроекторов.

Устройство DLP-проекторов

Texas Instruments не занимается производством DLP-проекторов, этим занимается множество других компаний, таких, как 3M, ACER, PROXIMA, PLUS, ASK PROXIMA, OPTOMA CORP., DAVIS, LIESEGANG, INFOCUS, VIEWSONIC, SHARP, COMPAQ, NEC, KODAK, TOSHIBA, LIESEGANG и др. Большинство выпускаемых проекторов относятся к портативным, обладающим массой от 1,3 до 8 кг и мощностью до 2000 ANSI lumens. Проекторы делятся на три типа.

Одноматричный проектор

Самый простой тип, который мы уже описали, это — одноматричный проектор , где между источником света и матрицей помещается вращающийся диск с цветными светофильтрами — синим, зеленым и красным. Частота вращения диска определяет привычную нам частоту кадров.

Изображение формируется поочередно каждым из основных цветов, в результате получается обычное полноцветное изображение.

Все, или почти все портативные проекторы построены по одноматричному типу.

Дальнейшим развитием этого типа проекторов стало введение четвертого, прозрачного светофильтра, позволяющего ощутимо увеличить яркость изображения.

Трехматричный проектор

Самым сложным типом проекторов является трехматричный проектор , где свет расщепляется на три цветовых потока и отражается сразу от трех матриц. Такой проектор имеет самый чистый цвет и частоту кадров, не ограниченную скоростью вращения диска, как у одноматричных проекторов.

Точное соответствие отраженного потока от каждой матрицы (сведение) обеспечивается с помощью призмы, как вы можете видеть на рисунке.

Двухматричный проектор

Промежуточным типом проекторов является двухматричный проектор . В данном случае свет расщепляется на два потока: красный отражается от одной DMD-матрицы, а синий и зеленый — от другой. Светофильтр, соответственно, удаляет из спектра синюю либо зеленую составляющие поочередно.

Двухматричный проектор обеспечивает промежуточное качество изображения по сравнению с одноматричным и трехматричным типом.

Сравнение LCD и DLP-проекторов

По сравнению с LCD-проекторами DLP-проекторы обладают рядом важных преимуществ:

Есть ли недостатки у технологии DLP?

Но теория теорией, а на практике еще есть над чем поработать. Основной недостаток заключается в несовершенстве технологии и как следствие — проблеме залипания зеркал.

Дело в том, что при таких микроскопических размерах мелкие детали норовят «слипнуться», и зеркало с основанием тому не исключение.

Несмотря на приложенные компанией Texas Instruments усилия по изобретению новых материалов, уменьшающих прилипание микрозеркал, такая проблема существует, как мы увидели при тестировании мультимедиапроектора Infocus LP340 . Но, должен заметить, жить она особо не мешает.

Другая проблема не так очевидна и заключается в оптимальном подборе режимов переключения зеркал. У каждой компании, производящей DLP-проекторы, на этот счет свое мнение.

Ну и последнее. Несмотря на минимальное время переключения зеркал из одного положения в другое, едва заметный шлейф на экране этот процесс оставляет. Эдакий бесплатный antialiasing.

Развитие технологии

- Помимо введения прозрачного светофильтра постоянно ведутся работы по уменьшению межзеркального пространства и площади столбика, крепящего зеркало к подложке (черная точка посередине элемента изображения).

- Путем разбиения матрицы на отдельные блоки и расширения шины данных увеличивается частота переключения зеркал.

- Ведутся работы по увеличению количества зеркал и уменьшению размера матрицы.

- Постоянно повышается мощность и контрастность светового потока. В настоящее время уже существуют трехматричные проекторы мощностью свыше 10000 ANSI Lm и контрастностью более 1000:1, нашедшие свое применение в ультрасовременных кинотеатрах, использующих цифровые носители.

- Технология DLP полностью готова заменить CRT-технологию показа изображения в домашних кинотеатрах.

Заключение

Это далеко не все, что можно было бы рассказать о технологии DLP, например, мы не затронули тему использования DMD-матриц в печати. Но мы подождем, пока компания Texas Instruments не подтвердит информацию, доступную из других источников, дабы не подсунуть вам «липу». Надеюсь, этого небольшого рассказа вполне достаточно, чтобы получить пусть не самое полное, но достаточное представление о технологии и не мучать продавцов расспросами о преимуществе DLP-проекторов над другими.

Спасибо Алексею Слепынину за помощь в оформлении материала

Стремительное развитие информационных технологий способствует глобальной информатизации современных компаний и предприятий. С каждым днем объемы информации, передаваемые через корпоративные сети больших корпораций и маленьких компаний, стремительно растут. Несомненно, что с ростом информационных потоков растут и угрозы, которые могут привести к потере важной информации, ее искажению или краже. Оказывается, потерять информацию гораздо проще, нежели какую-либо материальную вещь. Для этого не обязательно, чтобы кто-то совершал специальные действия для овладения данными – порой бывает достаточно неаккуратного поведения при работе с информационными системами или неопытности пользователей.

Возникает естественный вопрос, как же защитить себя, чтобы исключить факторы потери и утечки важной для себя информации. Оказывается, решить эту задачу вполне реально и сделать это можно на высоком профессиональном уровне. Для этой цели используются специальные DLP системы.

Определение DLP систем

DLP – это система предотвращения утечек данных в информационной среде. Она представляет собой специальный инструмент, с помощью которого системные администраторы корпоративных сетей могут отслеживать и блокировать попытки несанкционированной передачи информации. Кроме того, что такая система может предотвращать факты незаконного завладения информацией, она также позволяет отслеживать действия всех пользователей сети, которые связаны с использованием социальных сетей, общением в чатах, пересылкой e-mail сообщений и пр. Основная цель, на которую нацелены системы предотвращения утечек конфиденциальной информации DLP, является поддержка и выполнение всех требований политики конфиденциальности и безопасности информации, которые существуют в той или иной организации, компании, предприятии.

Область применения

Практическое применение DLP систем является наиболее актуальным для тех организаций, где утечка конфиденциальных данных может повлечь за собой огромные финансовые потери, существенный удар по репутации, а также потерю клиентской базы и личной информации. Наличие таких систем обязательно для тех компаний и организаций, которые устанавливают высокие требования к «информационной гигиене» своих сотрудников.

Лучшим инструментом для защиты таких данных, как номера банковских карт клиентов, их банковские счета, сведения об условиях тендеров, заказы на выполнения работ и услуг станут DLP системы – экономическая эффективность такого решение безопасности вполне очевидна.

Виды DLP-систем

Средства, применяемые для предотвращения утечек информации, можно разделить на несколько ключевых категорий:

- стандартные инструменты безопасности;

- интеллектуальные меры защиты данных;

- шифрование данных и контроль доступа;

- специализированные DLP системы безопасности.

К стандартному набору безопасности, который должен использоваться каждой компанией, относятся антивирусные программы, встроенные межсетевые экраны, системы выявления несанкционированных вторжений.

Интеллектуальные средства защиты информации предусматривают использование специальных сервисов и современных алгоритмов, которые позволят вычислить неправомерный доступ к данным, некорректное использование электронной переписки и пр. Кроме этого, такие современные инструменты безопасности позволяют анализировать запросы к информационной системе, поступающие извне от различных программ и сервисов, которые могут играть роль своего рода шпионов. Интеллектуальные средства защиты позволяют осуществлять более глубокую и детальную проверку информационной системы на предмет возможной утечки информации различными способами.

Шифрование важной информации и использование ограничения доступа к определенным данным – это еще один эффективный шаг к тому, чтобы минимизировать вероятность потери конфиденциальной информации.

Специализированная система предотвращения утечек информации DLP представляет собой сложный многофункциональный инструмент, который способен выявить и предупредить факты несанкционированного копирования и передачи важной информации за пределы корпоративной среды. Эти решения позволят выявить факты доступа к информации без наличия на это разрешения или с использованием полномочий тех лиц, которые такое разрешение имеют.

Специализированные системы используют для своей работы такие инструменты, как:

- механизмы определения точного соответствия данных;

- различные статистические методы анализа;

- использование методик кодовых фраз и слов;

- структурированная дактилоскопия и пр.;

Сравнение этих систем по функциональности

Рассмотрим сравнение DLP систем Network DLP и Endpoint DLP.

Network DLP – это специальное решение на аппаратном или программном уровне, которое применяется в тех точках сетевой структуры, которые расположены вблизи «периметра информационной среды». С помощью этого набора инструментов происходит тщательный анализ конфиденциальной информации, которую стараются отправить за пределы корпоративной информационной среды с нарушением установленных правил информационной безопасности.

Endpoint DLP представляют собой специальные системы, которые применяются на рабочей станции конечного пользователя, а также на серверных системах небольших организаций. Конечная информационная точка для этих систем может применяться для контроля как с внутренней, так и внешней стороны «периметра информационной среды». Система позволяет анализировать информационный трафик, посредством которого происходит обмен данными как между отдельными пользователями, так и группами пользователей. Защита DLP систем такого типа ориентирована на комплексную проверку процесса обмена данными, включая электронные сообщения, общение в социальных сетях и прочую информационную активность.

Нужно ли внедрять эти системы на предприятия?

Внедрение DLP систем является обязательным для всех компаний, которые дорожат своей информацией и стараются сделать все возможное, чтобы предотвратить случаи ее утечки и потери. Наличие таких инновационных инструментов безопасности позволит компаниям исключить распространение важных данных за пределы корпоративной информационной среды по всем доступным каналам обмена данными. Установив у себя DLP-систему, компания получит возможность контролировать:

- отправку сообщений с использованием корпоративной Web-почты;

- использование FTP-соединений;

- локальные соединения с использованием таких технологий беспроводной связи, как WiFi, Bluetooth, GPRS;

- обмен мгновенными сообщениями при помощи таких клиентов, как MSN, ICQ, AOL и пр.;

- применение внешних накопителей – USB, SSD, CD/DVD и пр..

- документацию, которая отправляется на печать с применением корпоративных устройств печати.

В отличие от стандартных решений безопасности, компания, у которой установлена DLP система Securetower или ей подобная, сможет:

- контролировать все виды каналов обмена важной информацией;

- выявлять передачу конфиденциальной информации в независимости от того, каким способом и в каком формате она передается за пределы корпоративной сети;

- блокировать утечку информации в любой момент времени;

- автоматизировать процесс обработки данных в соответствии принятой на предприятии политикой безопасности.

Использование DLP-систем будет гарантировать предприятиям эффективное развитие и сохранение своих производственных секретов от конкурентов и недоброжелателей.

Как происходит внедрение?

Чтобы установить у себя на предприятии в 2017 году DLP систему следует пройти несколько этапов, после реализации которых предприятие получит эффективную защиту своей информационной среды от внешних и внутренних угроз.

На первом этапе внедрения осуществляется обследование информационной среды предприятия, что включает в себя следующие действия:

- изучение организационно-распорядительной документации, которая регламентирует информационную политику на предприятии;

- изучение информационных ресурсов, которые используются предприятием и его сотрудниками;

- согласование перечня информации, которая может относиться к категории данных с ограниченным доступом;

- обследование существующих способов и каналов передачи и приема данных.

По итогам обследования составляется техническое задание, которое будет описывать те политики безопасности, которые нужно будет реализовать, используя DLP-систему.

На следующем этапе следует регламентировать юридическую сторону использования DLP-систем на предприятии. Важно исключить все тонкие моменты, чтобы потом не было судебных исков со стороны сотрудников в плане того, что компания за ними следит.

Уладив все юридические формальности, можно приступать к выбору продукта информационной безопасности – это может быть, например, DLP система Infowatch или любая иная с подобного рода функциональными возможностями.

После выбора подходящей системы можно приступать к ее установке и настройке для продуктивной работы. Настраивать систему следует таким образом, чтобы обеспечить выполнение всех задач безопасности, обусловленных в техническом задании.

Заключение

Внедрение DLP-систем достаточно сложное и кропотливое занятие, которое требует достаточно много времени и ресурсов. Но не стоит останавливаться на полпути – важно пройти все этапы в полной мере и получить высокоэффективную и многофункциональную систему защиты своей конфиденциальной информации. Ведь потеря данных может обернуться огромным ущербом для предприятия или компании как в финансовом плане, так и в плане ее имиджа и репутации в потребительской среде.