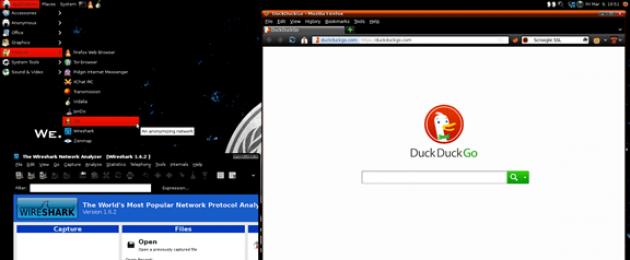

От имени активистов хакерского движения Anonymous на днях была выпущена первая операционная система Anonymous-OS. Сообщается, что в версию 0.1 был интегрирован полный набор инструментов для тех людей, которые желают присоединиться к миру хакеров. Внутри системы имеется целый список приложений, благодаря которым «можно взломать любой сайт, найти уязвимости на сайте, провести DDoS-атаку, подобрать пароли, рассекретить пользователей и многое другое».

Тем не менее, члены хакерской группировки отрицают создание собственной операционной системы: «Мы, конечно, не всегда можем отвечать за действия тех хакеров, которые регулярно присоединяются к нам. Мы и не всегда их знаем. Может быть, кто-то и создал операционную систему, но мы не были в курсе этого». Дистрибутив, частично построенный на основе Ubuntu 11.10, работает на новой рабочей среде MATE. Те, кто создал ОС, сообщили, что пока это только альфа-версия и «дальше будет еще лучше».

В то же время некоторые активисты Anonymous все же решили проверить новую ОС на своей шкуре: «Не скачивать. Не открывать. Не устанавливать. ОС - троян» - сообщили они через Twitter.

Правда, спустя несколько дней после появления ОС в Сети ее уже загрузило достаточно большое количество человек, благодаря чему вирус, если он действительно содержится в платформе, уже получил широкое распространение во многих странах. По мнению "активистов", Anonymous-OS является ничем иным, как провокацией ФБР или других «недружественных хакеров». И, тем не менее, список предустановленных в операционную систему хакерских приложений действительно обширный.

Так называемые черные и серые хакеры - это люди, которых считают профессионалами, несмотря на морально-спорный характер их деятельности.

Большинство хакерских возможностей направлено против правительственных организаций и СМИ . Также их деятельность может быть связана с получением денежной прибыли или личных интересов. То, что остается в большинстве своем неизвестно, так это то, какие операционный системы предпочитают использовать хакеры.

Что ищут хакеры?

Анонимность, конечно, имеет очень большое значение для черной и серой работы. Таким образом, хакер выбирает себе операционную систему в зависимости от выбранных им эксплойтов.

Тип функций и хакерские инструменты, которые идут сразу в комплекте с операционной системы несколько второстепенны, хотя точно также важны.

Профессиональные хакеры , которые беспокоятся за свою свободу, имеют специальное программное обеспечение, которое, в случае чего, сможет вызвать перегрев в системе и полностью вывести из строя компьютер. В следствие чего, вся информация, которая находилась на нем - уничтожится, не подлежит восстановлению.

Однако это ПО не имеет большой спрос, если учитывать тот факт, что его можно использовать только с вредоносными ПО на базе Windows , такие как Trojan и т.д. Так же, это ПО может работать только с определенными версиями .NET Framework , что не очень удобно в работе.

Используя такого рода обеспечение, они (хакеры ) могут создавать виртуальный образ любой операционной системы , которая полностью шифруется и помещается на зашифрованное устройство (обычно это SD карта). В свою очередь, SD карта извлекается перед уничтожением компьютера. На ней находятся самые важные файлы, которыми нельзя пренебречь и просто так уничтожить.

Большинство хакеров предпочитают дистрибутивы Linux , разработанные компаниями, которые специализируются на безопасности. Эти системы были созданы для проведения цифровой криминалистики, тестирование сетей и проникновения в них. Разберем некоторые из них.

Kali Linux

Kali Linux на сегодняшний день является самой популярной операционной системой, которую предпочитают хакеры , и это, в основном, объясняется универсальностью платформы и ее особенностями.

Дистрибутив Linux созданный Debian , был разработан Девоном Кирнсом и Матти Ахарони , которые "воссоздали " из мертвых BackTrack . Этот проект поддерживался и финансировался компанией Offensive Security Ltd .

В основном, обновленная версия BackTrack - Kali Linux имеет кучу обновлений, включая новую функцию - запуск от имени эксперта (forensic mode), которая упрощает использование юзерами Kali своего загрузочного CD или USB - накопителя.

Он так же совместим с некоторыми устройствами Android , такими как NetHunter . Эта платформа имеет полностью открытый исходный код для Android , которая работает в основном с некоторыми устройствами Nexus и Samsung .

Parrot Security OS

Популярно известный как PattotSec , Linux - дистрибутив, который в дополнение к выполнению испытания на проникновение в чужие сети, так же был разработан для работы с компьютером, оценки криминалистики и уязвимости сетей

Операционная система GNU / Linux является фаворитом среди хакеров .

Система предназначена для взлома, ручного тестирования сетей и облачного пентестирования, криптографии и других задач

Network Security Toolkit (NST)

NST так же, как и его предшественники, имеет полностью открытый исходный код.

Загрузочная OC предназначена, в первую очередь, для специалистов по безопасности и подходит для выполнения рутинных диагностических задач. Хотя она также может действовать как инструмент мониторинга серверов, на которых размещаются виртуальные машины.

Большинство задач, выполняемых в NST , можно получить через веб - интерфейс, известный как NST WUI. NST напоминает Fedora , поскольку он также поставляется с пакетом всех необходимых утилит.

DEFT Linux

Инструмент Digital Evidence and Forensics Toolkit - еще один любимый инструментарий хакеров с открытым исходным кодом, что является огромным плюсом для многих хакеров , который начинали работать с Digital Advanced Response Toolkit (DART) .

Написанная с нуля, операционная система на базе Ubuntu используется для компьютерной криминалистики и инструментом реагирования на инциденты (звонки в 911 и т.д.)

В политики лицензий сказано, что вы сами можете выбирать тип программного обеспечения, который вам нужен и будет установлен на вашу операционную систему.

Это Live Linux -среда, которая идет в комплекте с предварительно сконфигурированной системой, может действовать, как средство взлома корпоративных сетей. На компакт - диске Samurai Web Security Framework имеются бесплатные инструменты с открытым исходным кодом, которые специально подходят для хакеров , которые желают протестировать, получить доступ или взломать веб-сайты.

Всеми доступные опции и свойства

У хакеров не хватает опций, когда дело касается операционных систем, которые специально разработаны для различных целей. Хотя Linux , похоже, доминирует на рынке для хакеров , некоторые "люди" все же отдают предпочтение Windows . Учитывая тот факт, что большинство обычных пользователей используют Windows , то и некоторые утилиты могут быть доступны только с этой ОС.

Дистрибутивы Linux могут быть разделены на различные категории, в зависимости от назначения и предполагаемой целевой группы. Серверы, обучение, игры и мультимедиа являются одними из популярных категорий дистрибутивов Linux.

Для пользователей, беспокоящихся о безопасности, существует несколько дистрибутивов, который предназначены для усиленной защиты приватности. Эти сборки гарантируют защиту от отслеживания вашей активности при серфинге в сети.

Тем не менее, в нашей подборке представлены не только дистрибутивы с акцентом на конфиденциальность, но и дистрибутивы для проведения тестирований вторжений. Эти сборки специально предназначены для анализа и оценки безопасности системы и сети и содержат широкий спектр специализированных инструментов для тестирования систем на потенциальные уязвимости.

Дистрибутив на базе Ubuntu, разработанный для тестирования вторжений. За счет использования XFCE в качестве стандартного оконного менеджера, работает очень быстро.

Репозитории программных решений постоянно обновляются, чтобы пользователь всегда имел дело с последними версиями встроенных инструментов, которые позволяют выполнять анализ веб-приложений, стресс-тесты, оценку потенциальных уязвимостей, привилегий и многое другое.

В отличие от других дистрибутивов, которые включают большой набор различных приложений, Backbox не содержит подобной избыточности. Здесь Вы найдете только лучшие инструменты для каждой отдельной задачи или цели. Все инструменты отсортированы по категориям, что упрощает их обнаружение.

На Википедии представлены краткие обзоры многих встроенных инструментов. Несмотря на то, что Backbox первоначально создавался исключительно для тестирования, дистрибутив также поддерживает сеть Tor, которая поможет скрыть ваше цифровое присутствие.

Kali

Вероятно, самый популярный дистрибутив для тестирования на проникновения, основанный на Debian Wheezy. разработан компанией Offensive Security Ltd и является продолжением более раннего проекта BackTrack Linux.

Kali доступ в виде 32-битных и 64-битных ISO-образов, которые можно записать на USB-носитель или CD диск, или даже установить на жесткий диск или твердотельный накопитель. Проект также поддерживает архитектуру ARM и может запускаться даже на одноплатном компьютере Raspberry Pi, а также включает огромное количество инструментов анализа и тестирования. Основным рабочим столом является Gnome, но Kali позволяет создать персонализированный ISO-образ с другой средой рабочего стола. Этот гибко настраиваемый дистрибутив позволяет пользователям даже изменять и пересобирать ядро Linux, чтобы соответствовать конкретным требованиям.

О популярности Kali можно судить по тому, что система является совместимой и поддерживаемой платформой для MetaSpoilt Framework - мощного инструмента, который позволяет разрабатывать и выполнять код эксплойта на удаленном компьютере.

Доступный для 32-битных и 64-битных машин, является дистрибутивом для тестирования вторжений, который основан на Gentoo Linux. Пользователи Gentoo могут дополнительно устанавливать Pentoo, который будет инсталлироваться поверх основной системы. Дистрибутив основан на XFCE и поддерживает сохранение изменений, поэтому при отключении USB-носителя, все примененные изменения будут сохранены для будущих сессий.

Встроенные инструменты делятся на 15 различных категорий, например, Exploit, Fingerprint, Cracker, Database, Scanner и т.д. Будучи основанным на Gentoo, дистрибутив унаследовал набор защитных функций Gentoo, которые позволяют выполнять дополнительные настройки безопасности и более детально управлять дистрибутивом. Вы можете использовать утилиту Application Finder для быстрого обнаружения приложений, расположенных в различных категориях.

Поскольку дистрибутив основан на Gentoo, потребуется выполнить некоторые манипуляции, чтобы заставить работать сетевую карту и другие аппаратные компоненты. При загрузке выберите опцию проверки и настройте все ваши устройства.

Основанный на Ubuntu, данный дистрибутив разработан для обнаружения вторжений и мониторинга сетевой безопасности. В отличие от других дистрибутивов для пентестинга, которые носят скорее наступательный характер, представляет собой более оборонительную систему.

Тем не менее, проект включает большое количество инструментов наступательного толка, которые встречаются в других дистрибутивах для тестирования на проникновение, а также инструменты мониторинга сети, например, сниффер пакетов Wireshark и утилита обнаружения вторжений Suricata.

Security Onion построен вокруг XFCE и включает все самые необходимые приложения, имеющиеся в Xubuntu. Security Onion не предназначен для любителей, а скорее подойдет опытным специалистам, которые имеют определенный уровень знаний в области мониторинга сети и предотвращения вторжений. К счастью проект постоянно сопровождается подробными руководствами и видеоуроками, чтобы помочь в работе с сложным встроенным ПО.

Caine

Учетная запись по умолчанию: root:blackarch. BlackArch имеет размер более 4 гигабайт и поставляется с несколькими различными оконными менеджерами, включая Fluxbox, Openbox, Awesome.

В отличие от других дистрибутивов для тестирования на проникновение, BlackArch также может использоваться в качестве инструмента повышенной конфиденциальности. Кроме различных инструментов анализа, мониторинга и тестирования, дистрибутив также включает инструменты защиты от слежения, в частности sswap и ropeadope для безопасного стирания содержимого файла подкачки и системных журналов соответственно и многие другие программы для обеспечения приватности.

Разработанный итальянской сетью Frozenbox, посвященной IT-безопасности и программированию, основанный на Debian, может использоваться для тестирования вторжений и поддержания конфиденциальности. Также как BlackArch, Parrot Security OS является дистрибутивом плавающего релиза. Логин по умолчанию для Live-сессии: root:toor.

Устанавливаемый Live-образ предлагает несколько опций загрузки, например, устойчивый режим или устойчивый режим с шифрованием данных. Кроме аналитических инструментов, дистрибутив включает несколько программ для анонимности и даже криптографическое ПО.

Персонализируемая среда рабочего стола Mate предлагает привлекательный интерфейс, а сам Parrot Security OS работает очень шустро даже на машинах с 2 гигабайтами ОЗУ. В систему встроено несколько нишевых утилит, например, apktool - инструмент изменения APK файлов.

Для пользователей, которые заботятся о приватности, в дистрибутиве предусмотрена специальная категория приложений, где пользователи могут включить анонимный режим серфинга в Интернете (используются сети Tor) за один клик.

JonDo

Видится многим как «хакерская» операционная система. Сами хакеры, особенно в молодёжной среде, воспринимаются c восхищением. Отсюда понятен интерес молодых людей к Kali Linux. Они пробуют её установить запустить и у них возникает масса «детских» вопросов. Отвечать на эти вопросы нужно, какими бы простыми, наивными или некорректными они не были. Лично для меня неприемлемо поведение «бывалых», которые на такие вопросы отвечают «а зачем тебе?», «опять каникулы в школе?», «за такие глупые вопросы нужно уже банить?» и т.д. Этим хамством забиты российские технические форумы. Подобного я не позволяю себе и не позволю другим на и FreeForum.biz . Абсолютно каждый, каким бы большим специалистом он не стал сейчас, начинал с изучения азов, начинал с «детских» вопросов. Те, кто не задаёт простых вопросов, в конечном счёте, так и не узнает на них ответов.

Настройка, работа Kali Linux вызывает вопросы и у продвинутых пользователей Linux. Но эти вопросы являются сложными или творческими. И, с одной стороны, хочется помочь всем начинающим (т.к. сам таким был), а с другой стороны, не хочется скатываться до совсем ясельного уровня. Ведь отвечать на банальные вопросы и не интересно, и жалко времени.

Поэтому для всех начинающих хакеров я подготовил список из того, что нужно изучить. По каждому пункту я буду стараться пояснить, для чего это нужно знать.

1. Основы языков программирования

1.1 HTML

На самом деле, HTML – это даже не язык программирования, а язык разметки, т.е. он используется, грубо говоря, для оформления текста.

Как он может помочь начинающему хакеру? Приведу мой личный пример. У одного из провайдеров Интернета, услугами которого я пользовался (местный провайдер с домовой городской сетью), был (может и сейчас есть – не знаю, давно ушёл от этого провайдера) свой сайт и свои собственные сервисы для пользователей. В начале 2000х это было актуально – Интернет-трафик (внешний) был платный, поэтому все старались пользоваться локальными ресурсами. Эти ресурсы, безусловно, были очень популярны. Один из самых популярных – файлообменник. Из-за постоянных злоупотреблений пользователей (например, «раздетая» с помощью Фотошопа одноклассница Маша) владелец файлообменника ввёл обязательный пароль. Этот пароль генерировался автоматически, и он не мог содержаться в комментарии к файлу. Так вот, анализ формы для отправки файла и некоторые эксперименты с ней показали, что пароль содержится в одном из скрытых полей формы, которое, естественно, можно редактировать. На сервере этот пароль ничем уже не проверялся. В результате, сохранив форму для загрузки файла себе на компьютер и чуть отредактировав её, удалось сделать так, чтобы файлы можно было опять загружать без пароля. Этой формой мог пользоваться любой клиент провайдера. Позже провайдер «закрыл» дыру – стал проверять наличие пароля. Тем не менее, такими же простыми манипуляциями удалось сделать так, что файлы загружались всегда со «стандартным» паролем («0000», вроде) плюс этот пароль можно было записывать в комментарий к файлу.

Те, кто знаком хотя бы с основами HTML, прекрасно понял, о чём я говорю. Для остальных – это просто китайская грамота.

Ещё один свеженький пример. Буквально на днях (11 февраля 2015 года), была обнаружена дыра в теме WordPress, которая позволяет закачивать производные файлы на сервер. Описание этой темы . Уязвимой в этой теме является файл admin/upload-file.php. Я нашёл эту тему и нашёл этот файл. Файл совсем короткий, поэтому я приведу его полностью:

Этот файл на PHP, но, чтобы воспользоваться этой уязвимостью, нужно сделать форму отправки файла именно на HTML.

Итак, HTML нужно знать, чтобы: а) искать уязвимости; б) использовать уязвимости. Есть и более продвинутые задачи, для выполнения которых нужно знать HTML, но остановимся на этом.

1.2 PHP

Выше я привёл содержание крошечного файла, написанного на PHP. Этот файл содержит такую брешь, что уже не важно, насколько хорошо настроен сервер, есть ли файловый файервол и т.д. Если кто-то использует эту тему – то сайт этого человека в полной нашей власти (а если сервер/хостинг криво настроены, то весь компьютер под нашим управлением). Но ведь чтобы это понять, нужно хоть чуть-чуть знать PHP.

Чтобы использовать готовые эксплойты, которые написал кто-то другой, опять же, нужно знать хотя бы основы PHP, чтобы знать куда записать адрес сайта и другие переменные величины, и как вообще запустить этот скрипт.

1.3 MySQL

Обычно, самое интересное находится в базах данных. Чтобы понять, как использовать MySQL-инъекцию, нужно знать, что такое MySQL-инъекция. Чтобы уловить суть MySQL-инъекции, нужно знать, что такое MySQL-запросы, каков синтаксис этих запросов, каково устройство базы данных, как хранятся данные, что такое таблицы и т.д.

Вообще, первые три пункта, а также представления об устройствах веб-сайтов, проще всего постичь, если учиться не «взламывать» веб-сайты, а их создавать. Учитесь с целью сделать что-то позитивное. В этом есть парадокс, ведь точно также, чтобы научиться хорошо защищать веб-приложения, нужно учиться их взламывать! Только сумев посмотреть на веб-технологии глазами взломщика, можно получить бесценный опыт. Точно также и с сайтами – простое изучение функций и основ языка мало пригодиться. Нужно стать веб-разработчиком, чтобы понять всю изнанку веб-сайта.

1.4 JavaScript, JQuery

Хотя бы нужно знать, что на веб-сайтах управляется, зависит от JavaScript. Ведь на некоторых сайтах, которые на дают выделить (и/или скопировать) содержимое, не дают скачать файл или достаточно просто отключить JavaScript, чтобы всё это стало возможным.

Ну а чтобы отключить JavaScript, нужно знать: а) в каких ситуациях работа (защита) сайта зависит от него; б) как JavaScript подключается и какими способами можно блокировать работу скриптов.

Можно привести тонну примеров неудачной защиты форм с помощью JavaScript (мне запомнилась форма на сайте ФСБ РФ – чтобы её отправить, там обязательно нужно заполнить стопятьсот полей (паспорт, прописка и т.д.), но самыми простыми манипуляциями это «ограничение» можно обойти (это было давно, вполне возможно, они исправили форму обратной связи)).

2. Основы устройства сетей, работы веб-серверов и веб-сайтов

2.1 Устройство сетей

Про устройство сетей обязательно нужно знать: что такое IP адрес, что он позволяет идентифицировать пользователя Интернета, как спрятать свой IP , что такое прокси, что такое TOR, что такое домен, порты и т.д.

Вышеперечисленное нужно знать на первых порах хотя бы для того, чтобы понимать базовые компьютерные тексты и инструкции. А ещё для осознания факта, что анонимность в интернете – это вещь эфемерная.

Продвинутые знания о построении сетей в дальнейшем помогут проводить результативные сканирования с помощью специальных программ.

2.2 Понимание устройства и работы веб-сервера

Как и в предыдущих пунктах, начну с простого примера (кстати, совсем недавнего). При посещении одного из серверов, было обнаружено, что настройки сервера позволяют просматривать содержимое каталогов (листинг файлов). На сервере был найден phpMyAdmin, но стандартные пароли к нему не подходили. Блуждая по каталогам в попытке найти уязвимые скрипты (там самописные скрипты для обработки записей в больницу и раздачи «номерков») был найден текстовый (!) файл содержащий одну строчку с двумя словами, разделёнными запятой. Как оказалось, это и был логин с паролем для phpMyAdmin. База данных, как говориться, наша из-за клинической глупости разработчика, но вот для записи своего файла на сервер понадобились знания об этом сервере. Например, нужно знать абсолютный путь, куда будет произведена запись шела. Чтобы знать абсолютный путь, нужно хотя бы знать структуру каталогов сервера Apache.

CREATE TABLE `shell` (`script` TEXT NOT NULL) COMMENT = "table for include"; INSERT INTO `shell` (`script`) VALUES (""); SELECT script FROM `shell` INTO OUTFILE "C://Apache24/htdocs/shell.php"; DROP TABLE `shell`;

Этим примером я хочу сказать не то, что нужно выучить структуру Apache. Я хочу сказать, что без знаний о работе, об общих принципах устройства веб-сервера, постоянно будете натыкаться на невозможность в полной мере «раскрутить» уязвимость, даже если она уже найдена.

Помните что я говорил про языки программирования и про понимание принципов работы веб-сайтов? Чтобы понять всю глубину нужно самому стать веб-разработчиком. Чтобы понять веб-сервер, нужно читать книжки не по взлому веб-сервера, а по его обслуживанию. Т.е. нужно самому стать системным администратором, и осознание слабых мест, в какие стороны, при попытке проникнуть на веб-сервер, нужно «капать», придёт само.

2.3 Понимание устройства и работы веб-сайтов

Вообще, очень много станет ясно уже при изучении языков программирования для веб-приложений.

Чтобы продолжить знакомство с устройством веб-сайтов, желательно иметь опыт по работе с популярными системами управления контентом, с популярными движками и скриптами. Знать как устроены плагины и темы, где они располагаются, какие файлы могут представлять интерес и т.д.

Например, очень простое знание о том, что для добавление на сайт картинки, которая по отношению к.htm файлу находится на два каталога выше можно использовать конструкцию./../../, т.е. например

Это очень, казалось бы, банальная информация позволила создать очень простой, но потрясающе эффективный «хак»

If ($handle = opendir("./../../../../../../../../..")) {

while (false !== ($entry = readdir($handle))) {

if ($entry != "." && $entry != "..") {

echo "$entry

";

}

}

closedir($handle);

}

Когда я открыл это для себя, я ещё пользовался бесплатным хостингом (название домена компании holm.ru или holms.ru – они ещё раздавали домены третьего уровня вида *.h7.ru, *.h10.ru, т.е. цифры там последовательно менялись, по мере заполнение серверов).

Я применил эти несколько строчек, которые привёл чуть выше и оказалось, что я могу выходить за границы выделенной мне папки. Чуть усовершенствованный скрипт позволил мне не просто просматривать корень сервера, а переходить во внутрь папок, которые я видел и открывать файлы для просмотра. Результат был потрясающим! Я очень много узнал о чужих сайтах. Главное открытие, что соотношение «нормальных сайтов» к «ненормальным» (мошенническим, бессодержательным, просто пустым) не в пользу «нормальных». Попадались «сайты знакомств» (я до сих пор иногда встречаю такие), где очень красивая «обложка» – главная страница, с симпатичными людьми, которые как бы уже являются пользователями сайта. И если хочешь с ними начать общаться, то нужно зарегистрироваться и что-то там ввести или заплатить. А на самом деле внутри веб-сайта кроме этих десяти фотографий больше ничего и нет. Это сейчас всем понятно – но в своё время Интернет-мошенничество я изучал именно так.

Но самое потрясающее, что обнаружил, это сайты в названии доменных имён которых встречалось слово mail. «Снаружи» эти сайты состояли из одной единственной страницы, полностью идентичной странице входа в почту mail.ru. А вот внутри там лежало несколько файлов, один из которых почти всегда оказывался собранными парами логин-пароль. Т.е. кто-то под разными предлогами (посмотреть открытку, например), заманивал пользователей на эту страницу, ничего не подозревающие пользователи вводили свои данные и они уже попадали к хакеру.

Скомпрометированных учётных записей было много (со всех сайтов я набрал больше сотни). Примерно в половине случаев пароль не подходил (пользователь успел его сменить), либо почтовый ящик был полностью пустой (пользователь что-то заподозрил и удалил все письма). Но вот вспоминая вторую половину, я до сих пор мучаюсь догадкой: люди, когда думают что никто не узнает, действительно такие еба… странные или мне просто повезло с подборкой? Из интересных ящиков очень многие, так или иначе, содержали переписку по обмену интимными фотографиями, разговоры «ниже пояса», причём в значительной части была затронута и тема несовершеннолетних. Я до сих пор помню фотку переодетого в женский наряд мужчины (чулки и вообще полный набор), который прислал её женщине, которая интересовалась женщинами (мужчина убеждал, что он – это женщина), чтобы она в ответ прислала свои «голые» фотки. А на что готов пойти ты, чтобы увидеть фотографию голой женщины? 🙂

Вполне возможно, что это были какие-нибудь следственные мероприятия, такой способ негласного получения информации от личностей, которые попали в поле зрение правоохранителей. Я всё-таки отказываюсь думать, что люди в своей большой (или хотя бы в значительной массе) такие.

Трудно не согласиться с Виктором Пелевиным

Просто ассемблер чужой души при близком рассмотрении редко выглядит привлекательно.

3. Основы работы операционной системы Linux

Чем больше вы знаете про Linux, тем лучше. Хотя бы уже потому, что огромное количество веб-серверов в Интернете в качестве операционной системы использует Linux.

Я рассказал свой случай про выход за пределы из выделенного мне на хостинге каталога. У другого хостера, мне удалось попасть в корневой каталог файловой системы (а вот сайты оказались недоступными, поскольку права на папки были прописаны правильно). И представьте ситуацию: я мечусь по папкам сервера, ведь нужно быстрее хватать что-нибудь ценное, пароли разные и т.д. А где что лежит у Linux’а? В какие каталоги надо переходить и какие файлы скачивать? Я был совершенно не знаком тогда с Linux и главный вывод, который я сделал для себя после того случая – нужно разбираться с Linux, иначе никак.

Многие программы для анализа сетей и веб-сайтов на проникновение работают на Linux. Нужно знать, как установить, как запустить (если это консольная программа).

Вообще, в непривычной ОС пользователи иногда не знают, как скопировать файл, или как его открыть, или как установить новую программу, или «где диск D» и т.д. В общем, изучайте Linux в самых разных его аспектах.

И начтите своё изучение не с Kali Linux, а, например, с Linux Mint.

Kali Linux – она не очень подходит для новичков. Даже в дружелюбной Linux Mint могут возникать вопросы по обычному использованию. Что уж говорить про Kali Linux. Все программы, которые есть в Kali Linux, прекрасно могут работать и на других версиях Linux. Я бы рекомендовал так: в качестве основной ОС использовать Linux Mint, а после изучения новых программ устанавливать их в Linux Mint или же, в качестве виртуальной машины (второй ОС) использовать Kali Linux.

Заключительные слова

Я привёл несколько примеров из своих экспериментов по обходу ограничений и проникновению. В скольких из них я использовал Kali Linux? Ни в одном. Я прекрасно помню своё первое знакомство с предшественницей Kali Linux – я установил в виртуальный компьютер, посмотрел меню (там непонятные английский названия), попробовал запустить некоторые программы (почти всегда открывалась командная строка), понял, что здесь ВООБЩЕ ничего не понятно, всё закрыл и удалил.

Изучайте языки программирования (PHP, MySQL, HTML), новые технологии, Linux, устройство и работу сервера. Старайтесь мыслить в созидательном русле (как сделать сайт, как обслуживать сервер, как эффективно работать в Linux) и понимание глубинных процессов придёт само. А именно это (знание и понимание происходящих процессов) и есть главное богатство хакера. Не нужно зацикливаться на Kali Linux. Изучение Kali Linux без знания того, что я перечислил выше – это равносильно построению дома без фундамента.